„Man ist vorsichtig bei einem Nachbarn, die einem mehrmals schon die Türe eingeschlagen haben.“So lässt sich das Verhältnis Estland zu seinen Nachbarn Russland auf den Punkt bringen. Die Esten haben schlechte Erfahrungen mit den Sowjets und später mit den Russen gemacht. Für Estland begann der Zweite Weltkrieg mit dem Überfall Stalins auf das unabhängige Land.

Aber auch nach dem Zerfall der UdSSR sind die Esten misstrauisch gegenüber Moskau. Putin lässt immer wieder die Muskeln spielen. Im Frühjahr 2007 erlebte Estland einen der ersten groß angelegten Cyberangriffe in der Geschichte, der weltweit Aufmerksamkeit erregte und als ein Wendepunkt in der Wahrnehmung von Cyberkriegsführung gilt. Der Vorfall, der sich zwischen April und Mai 2007 ereignete, legte weite Teile der digitalen Infrastruktur Estlands lahm und hatte weitreichende Folgen für die Sicherheitspolitik und das internationale Bewusstsein für Cybergefahren.

Der Streit um die „Bronzestatue“

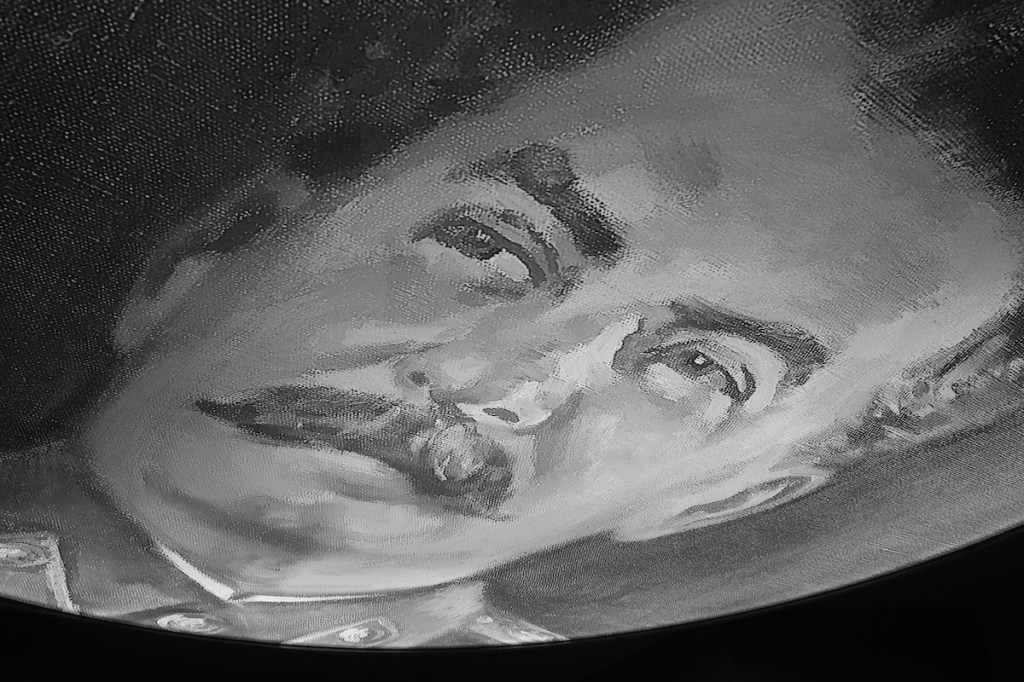

Der Cyberangriff auf Estland fand vor dem Hintergrund politischer Spannungen zwischen Estland und Russland statt. Der Auslöser war die Entscheidung der estnischen Regierung, die Bronzestatue des sowjetischen Soldaten – ein Denkmal, das den Sieg der Sowjetunion im Zweiten Weltkrieg symbolisiert – aus dem Stadtzentrum von Tallinn zu entfernen und auf einen Militärfriedhof zu verlegen.

Für viele Esten symbolisierte die Statue die sowjetische Besatzung und Unterdrückung während des Kalten Krieges. Gleichzeitig war sie für viele Russischsprachige und für Russland ein Symbol des antifaschistischen Sieges und der sowjetischen Opfer im Zweiten Weltkrieg. Die Entscheidung der estnischen Regierung führte zu heftigen Protesten in Estland und einer Welle der Empörung in Russland, begleitet von diplomatischen Spannungen.

Der Ablauf des Cyberangriffs

Kurz nach Beginn der Proteste startete eine koordinierte Serie von Cyberangriffen, die Estland für mehrere Wochen heimsuchte. Die Angriffe umfassten verschiedene Formen von Cyberbedrohungen und richteten sich gegen Schlüsselbereiche der estnischen Infrastruktur.

Es gab verschiedene Arten von Angriffe:

Distributed Denial of Service (DDoS)-Angriffe: Diese Angriffe überfluteten Server mit einer massiven Anzahl an Anfragen, sodass sie unter der Last zusammenbrachen und nicht mehr erreichbar waren.

Manipulation von Webseiten: Regierungswebseiten, einschließlich der des Parlaments und des Büros des Premierministers, wurden gehackt und mit Propaganda oder manipulativen Botschaften versehen.

Angriffe auf Banken und Medien: Auch Banken und Medienunternehmen waren betroffen, wodurch es zu Unterbrechungen bei Online-Zahlungsdiensten, der Kommunikation und dem Zugang zu Nachrichten kam.

Die Angriffe trafen fast alle Bereiche des öffentlichen und privaten Lebens in Estland:

Regierungsstellen: Ministerien, Regierungswebseiten und das estnische Parlament (Riigikogu) waren Ziel von Cyberangriffen.

Finanzsektor: Estlands Banken, die stark digitalisiert waren, sahen sich massiven Angriffen ausgesetzt, die den Zugang zu Online-Banking-Diensten und Zahlungen blockierten.

Medien und Kommunikation: Nachrichtenseiten und Telekommunikationsanbieter waren betroffen, was die Verbreitung von Informationen erheblich erschwerte.

Bildungs- und Gesundheitswesen: Auch die IT-Systeme von Schulen und Krankenhäusern wurden gestört.

Koordination und Ausmaß

Die Angriffe wurden durch Botnetze durchgeführt, bei denen Hunderttausende infizierte Computer weltweit benutzt wurden, um die Server Estlands zu überlasten. Viele der Angriffe wurden auf Online-Foren und Plattformen koordiniert, die auf russischsprachige Nutzer ausgerichtet waren.

Verdacht auf russische Beteiligung

Estland beschuldigte Moskau, direkt oder indirekt hinter den Angriffen zu stehen. Zwar wurde nie ein offizieller Beweis erbracht, dass die russische Regierung den Angriff befohlen hatte, doch es gab deutliche Hinweise darauf, dass die Attacken aus russischsprachigen Netzwerken koordiniert wurden. Zudem heizten die politischen Spannungen um die Bronzestatue die Vermutung an, dass der Cyberangriff Teil einer hybriden Strategie Russlands war, Druck auf Estland auszuüben.

Russland wies jede Verantwortung zurück und erklärte, dass die Angriffe von privaten Akteuren ausgegangen seien. Dennoch bleibt der Vorfall ein frühes Beispiel für die Nutzung von Cyberkriegsführung in geopolitischen Konflikten.

Folgen für Estland

Der Cyberangriff hatte weitreichende Konsequenzen für Estland und die internationale Gemeinschaft:

Digitale Verteidigung: Estland war eines der digitalisiertesten Länder der Welt, mit umfangreicher E-Governance und Online-Diensten. Der Angriff zeigte jedoch Schwachstellen in der Cyberabwehr auf.

Aufbau von Cybersicherheitsstrukturen: Nach dem Angriff investierte Estland massiv in Cybersicherheit und wurde zu einem Vorreiter in diesem Bereich. Heute ist Estland Gastgeber des NATO Cooperative Cyber Defence Centre of Excellence (CCDCOE), das 2008 in Tallinn gegründet wurde.

Der Fall Estland war ein frühes Beispiel für hybride Kriegsführung, bei der Cyberangriffe als Mittel der politischen und wirtschaftlichen Destabilisierung eingesetzt werden. Diese Strategie wurde später in Konflikten wie in der Ukraine weiterentwickelt.

Der Angriff als Wendepunkt in der Cybersicherheit

Der Cyberangriff auf Estland 2007 gilt heute als Meilenstein in der Geschichte der Cybersicherheit. Er zeigte, dass Angriffe auf digitale Infrastrukturen genauso zerstörerisch sein können wie physische Angriffe und dass die Abhängigkeit von digitalen Systemen neue Verwundbarkeiten mit sich bringt.

Estlands Reaktion auf den Angriff – vom Aufbau robuster Cybersicherheitsmaßnahmen bis hin zur Förderung internationaler Zusammenarbeit – hat das Land zu einem globalen Vorreiter gemacht. Der Vorfall bleibt ein eindringliches Beispiel für die Bedrohung durch Cyberkriegsführung und die Notwendigkeit, sich gegen diese modernen Angriffe zu wappnen.

Und die Ukraine rüstet auf. In der ersten Januar-Woche 2025 griffen ukrainische Hacker an. Der in St. Petersburg ansässige russische Internetprovider Nodex ist Ziel eines Cyberangriffs geworden, der Hackern aus der Ukraine zugeschrieben wird. „Das Netzwerk ist zerstört“, gab der Provider selbst auf der russischen Social-Media-Plattform VKontakte bekannt.